_xmlrpc.dll中的问题,看到zend_eval_string是自定义函数sub_100031F0

跟到sub_100031F0函数去看,发起的HTTP数据包中包含“Accept-Encoding“字段,就走到攻击者的流程中去了

再往下走,就走到当Accept-Encoding信息为“compress,gzip”时,他就往左走,当Accept-charset字段出现就走右边

我们先看走左边的,Accept-Encoding信息为“compress,gzip” 就调用其他函数去收集系统信息

其他两个我看不懂,这个应该就是收集网卡信息

再然后他会拼接经过gzuncompress方法后var_4的东西来执行, var_4我也不知道哪里来的,左边先这样,因为作者写死,我们不可控

然后右边的流程,最终还是会和左边最后执行的地方走的流程一样

当出现Accept-charset时

F5伪C

跟进sub_100040B0

再跟

JS base64解密

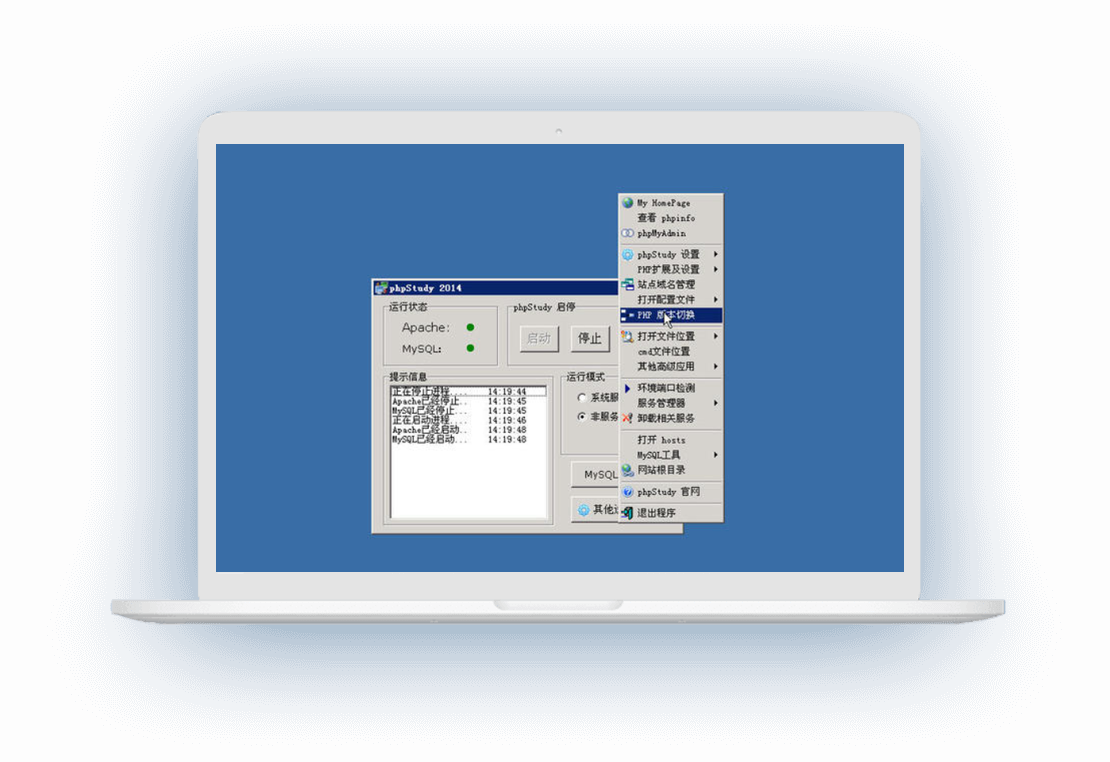

利用: